Access control이란?

- 정보 및 관련 정보 처리 서비스를 획득하고 사용할 수 있게 요청을 부여하고 거부한다.

- 특정 물리적 시설 허용

- 보안 정책에 따라 시스템 리소스 사용이 규제되고 인증된 엔티티(사용자, 프로세스, 기타 시스템)에 의해서만 허용

- context: 인증->권한부여->심사

Access control policies

- DAC

- MAC

- RBAC

- ABAC

Basic elements

- subject: objects에 접근 가능한 엔티티 -> owner, group, world

- Object: controlled되어지는 접근 리소스 ex) 파일, 디렉토리, 프로그램

- Access right: 주체가 객체를 접근하는 방식 -> read, write, excute, delete, create, search

DAC 임의적 접근 통제

- Discretionary access control: 요청자의 ID를 기반으로 한 접근통제이고 요청자가 수행할 수 있고 없는 작업을 명시

- Access matrix: subjects x objects

- ACL (Access controlist): Access matrix를 열로 나눔

- capability tickets: Access matrix를 행으로 나눔

- Authorization table

A general model for DAC

- Objects와 Object의 접근 권한 확장

- process: 삭제, 정지, 프로세스 깨우기

- devices: 읽기/쓰기, 잠금/해제

- memory locations: 특정한 영역 읽기/쓰기

- subjects: 다른 주체에게 권한 부여 승인 및 삭제

- Access matrix 확장

- A: access control matrix

- S: subject

- X: object

- Access control step

- 분리된 접근 컨트롤러는 각 객체의 타입과 연관이 있다

- 주체 S0이 객체 X에 대해 알파a타입의 요청을 발행한다

- 요청으로 인해 시스템은 X용 컨트롤러에 대한 형식 메세지 (S0,알파a,X)를 생성한다

- 컨트롤러가 access matrix A를 읽어 알파 a가 A[S0,X]인것을 읽는다

- access matrix는 그것 스스로 변경할 수 있다

- Protection domain: object의 집합, 사용자에게 권한을 주는 대신 보호 도메인에 대한 권한을 부여

MAC 강제적 접근 통제

- 보안 라벨과 보안 허가에 기초

RBAC 역할 기반 접근 통제

- 시스템 내에 사용자의 주어진 역할에 대해 기초

- 개인 대신에 역할에 접근 권한을 할당

- user는 그들의 책임에 따라서 다른 역할이 할당

- 역할-리소스 관계가 비교적 정적, 사용자-역할 관계가 더 동적

- 접근 통제 정책 관리가 용이함

- 최소 특권의 원칙

- 각 역할에는 해당 역할에 필요한 최소 접근 권한 집합이 포함 되어야 함

- 각 사용자는 최소 역할 수에 할당

- 동일한 역할에 할당된 여러 사용자는 동일한 최소 접근 권한 집합을 누림

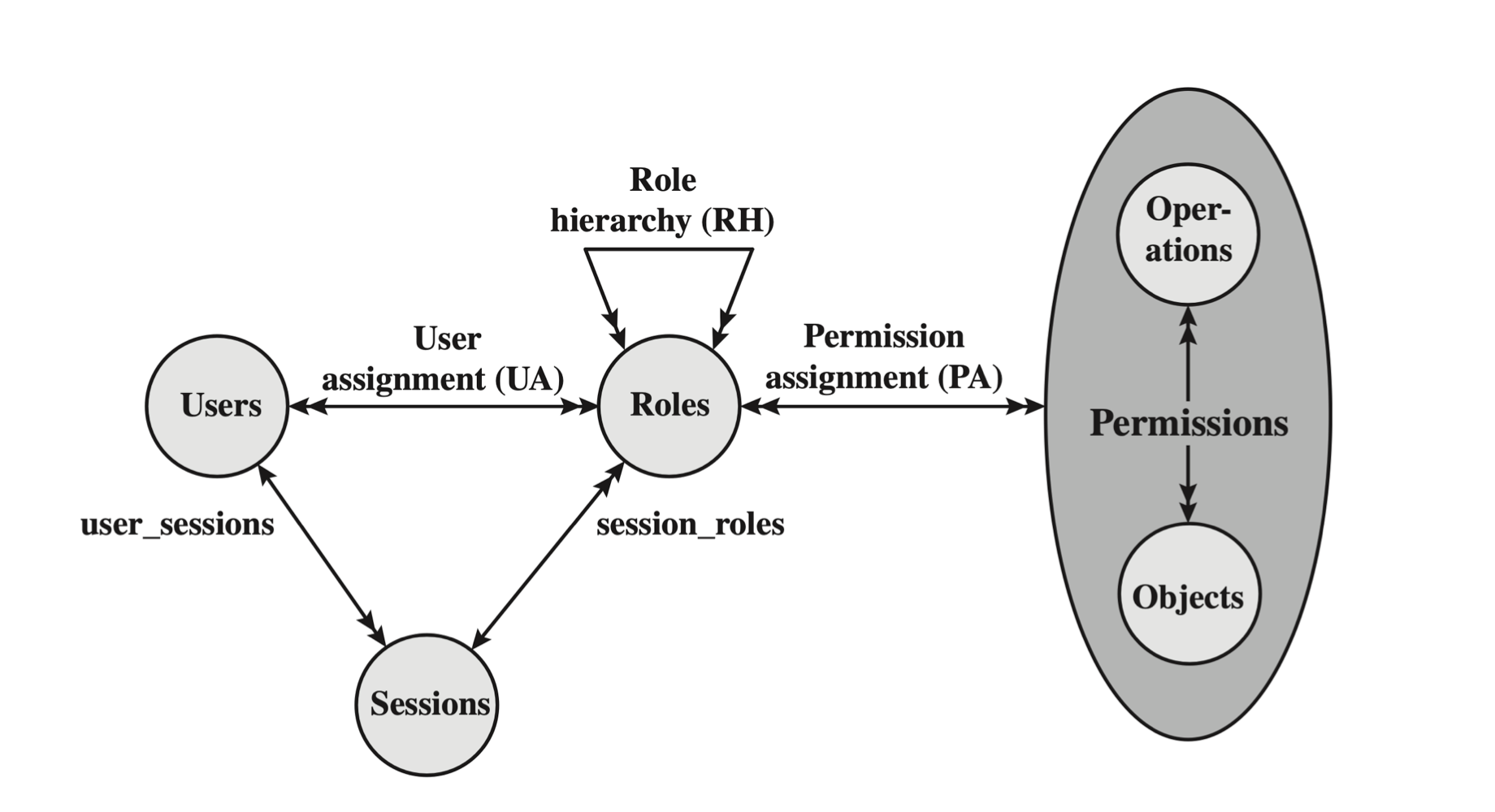

- RBAC model

- user: 시스템을 접근하는 사람, user ID를 가짐

- role: 컴퓨터 시스템을 컨트롤하는 조직이내에서 명명된 작업 기능

- permission: 하나 이상의 객체에 대한 특정 접근 모드에 대한 승인

- session: 사용자와 사용자가 할당된 하위 집합 간의 매핑

- Role hierarchy

- 조직에서 역할의 계층구조

- 책임이 더 큰 직무는 더 큰 권한을 갖는다

- 통제 권한의 상속

- Constraints

- mutually exclusive roles: 사용자는 정적 또는 동적 집합에서 하나의 역할에만 할당할 수 있음, 각 역할에는 mutually exclusive 권한이 할당

- cardinality: 주어진 역할에 할당할 수 있는 최대 사용자의 수

- prerequisite roles: 사용자는 이미 다른 역할에 할당된 경우에만 해당 역할에 할당할 수 있음

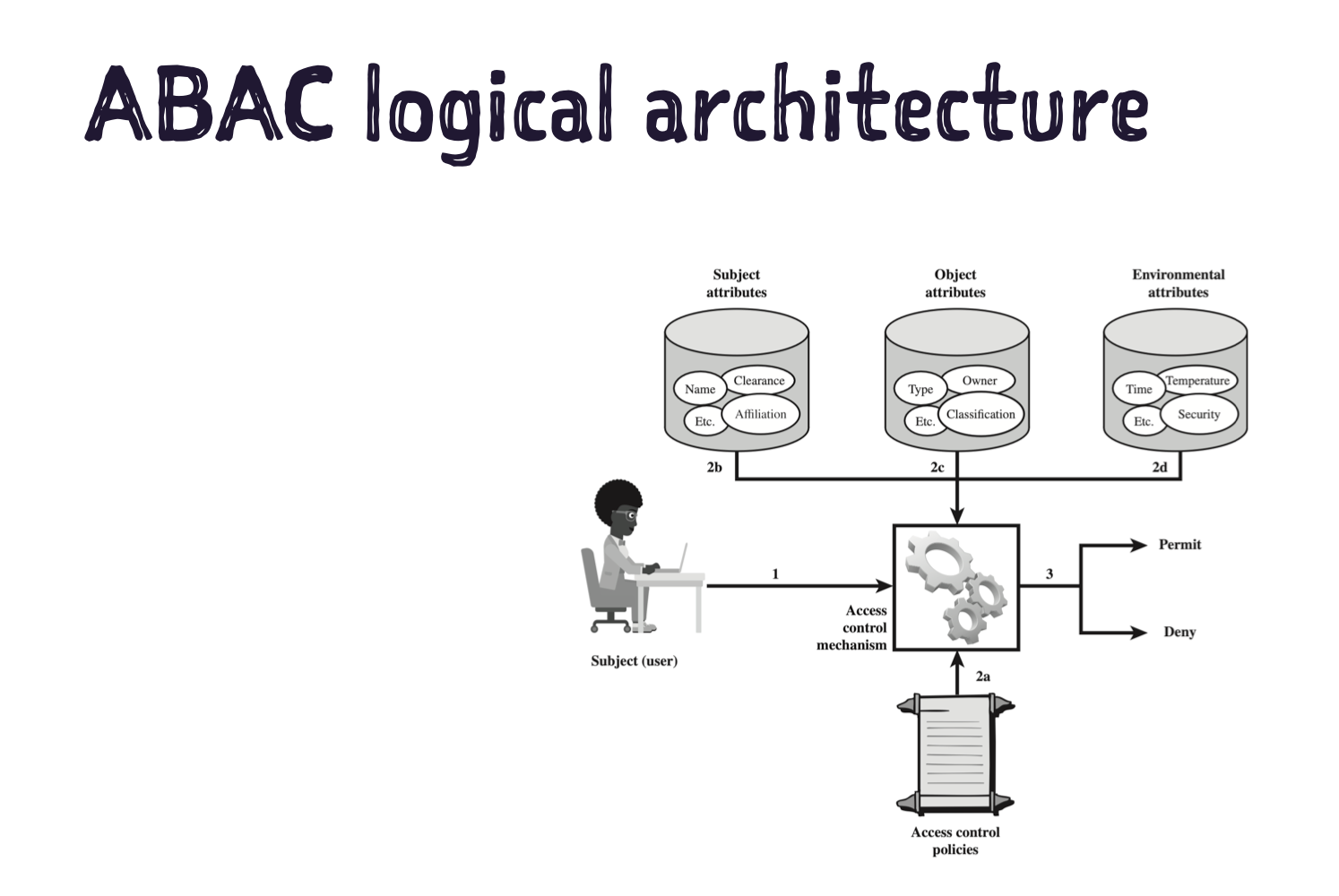

ABAC 속성 기반 접근 통제

- 사용자의 속성, 접근 가능한 리소스인지, 현재 환경 상태에 기초

- 장점: 유연성과 표현력

- 단점: 각각 복잡한 술어에 대해 평가를 해야함

Key elemets of ABAC

- Attribute

- subject attribute: 각 주체는 특성을 정의하는 관련 속성을 가지고 있음 ex) 이름, 식별자, 조직 등

- object attribute: ex) title, date 등

- environmental attribute: ex) 현재 날짜 및 시간, 현재 바이러스 작업 및 네트워크의 보안 수준, 측정 주체 또는 리소스와 연결되지 않았지만 통제 제어 정책과 관련이 있을 수 있음

- policy model

- policy: 대상자의 권한과 어떤 환경 조건에서 객체가 보호되어야 하는 방법에 기초하여 조직 내에서 허용되는 행동을 지배하는 일련의 규칙과 관계

- privileges: 주체의 인증된 동작을 나타냄, 권한에 의해 정의되고 정책에 구체화됨

- 아키텍처 모델

'전공 > 정보시스템보안' 카테고리의 다른 글

| [시스템 보안] 스택 버퍼 오버플로우 (stack buffer overflow) (2) | 2022.12.13 |

|---|---|

| [정보시스템보안] authentication, password (0) | 2022.10.20 |